מפת האיומים של 2025 השתנתה: האיומים מסתתרים כיום עמוק בלוגיקה ובתהליכים. מבדק חדירה ממוקד יחשוף את הפרצות שהכלים האוטומטיים פשוט מפספסים.

OWASP Top 10 2025: מפת האיומים השתנתה – והפיתוח חייב להשתנות יחד איתה

מה ניתן ללמוד מהמגמות של השנים האחרונות, ואיך זה משפיע על אבטחת אפליקציות היום

בעשור האחרון עולם הפיתוח עבר מהפכה של ממש. אפליקציות נבנות כיום במהירות חסרת תקדים, תוך שימוש נרחב ב־Frameworks ,ORM, ספריות צד שלישי, שירותי ענן ו־CI/CD, ושחס וחלילה לא נזכיר את המילה AI. השינוי הזה יצר יתרון עסקי אדיר, אך במקביל גם שינה לעומק את פני האיומים. מועמדי OWASP Top 10 לשנת 2025 משקפים היטב את המציאות החדשה, ומציגים תמונה ברורה: האיומים המרכזיים כבר לא נובעים רק משורות קוד בעייתיות, אלא משילוב של תכנון, תהליכים ותלות חיצונית.

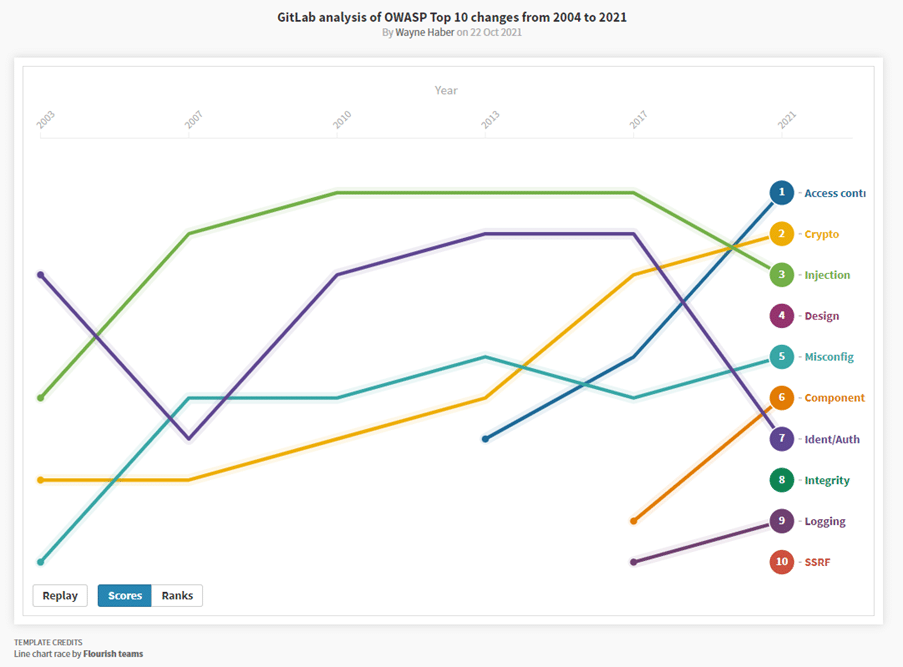

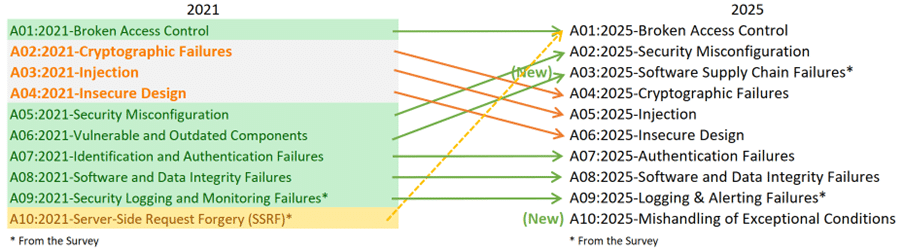

מגמות לאורך השנים

מה הגרפים של OWASP מספרים לנו על אבטחת אפליקציות

ניתוח השינויים בדירוגי OWASP Top 10 לאורך השנים מראה מעבר חד מחולשות טכניות קלאסיות לבעיות מערכתיות עמוקות יותר.

בעבר, קטגוריות כמו Injection עמדו בראש הרשימה כמעט באופן קבוע. כיום, בזכות שימוש ב-ORM, Prepared Statements ו־Frameworks מודרניים, חולשות אלו מטופלות באופן ברירת מחדל, ולכן מופיעות בתדירות נמוכה יותר ובמקומות נמוכים יותר בדירוג.

במקומן עלו קטגוריות שמצביעות על כשלים שאינם נפתרים אוטומטית באמצעות טכנולוגיה. כשלים בבקרת גישה, תכנון לא מאובטח, שרשרת אספקת תוכנה וניטור לקוי הפכו לאיומים המרכזיים. המשמעות ברורה: האבטחה כבר לא תלויה רק בכתיבה נכונה של קוד, אלא בהבנה מערכתית של איך האפליקציה בנויה, מי ניגש למה ואילו רכיבים חיצוניים שולבו בה.

A01 – Broken Access Control

למה בקרת גישה לא “מגיעה בחינם” גם עם Framework מתקדם

למרות כל ההתקדמות הטכנולוגית, Broken Access Control ממשיך להוביל את הרשימה גם ב־2025. אחת הסיבות המרכזיות לכך היא ההנחה השגויה שבקרת גישה היא משהו ש-Framework “מטפל בו לבד”. בפועל, Framework יכול להציע כלים ומנגנונים, אך הוא אינו מבין את הלוגיקה העסקית, את ההרשאות הייחודיות ואת זרימות העבודה של הארגון.

במבדקי חדירה אנו רואים שוב ושוב מקרים בהם Endpoint חדש נוסף ללא בדיקת הרשאות מספקת בצד השרת, שינוי קטן ב־API פותח גישה לפעולה קריטית או משתמש פשוט במערכת מקבל יכולות שמעולם לא נועדו לו. בקרת גישה חייבת להיות מיושמת בצורה ידנית, עקבית ומודעת, ולא היא הופכת לאחת מנקודות הכשל המסוכנות ביותר במערכת.

A03 – Software Supply Chain Failures

כשהאיום מגיע מרכיב שאתם סומכים עליו

אחת הכניסות המשמעותיות ביותר ל־OWASP Top 10 2025 היא Software Supply Chain Failures. בעולם הפיתוח המודרני, אפליקציה כמעט ואינה עומדת בפני עצמה. היא נשענת על עשרות ולעיתים מאות רכיבי צד שלישי, החל מספריות קוד ועד קבצים הנטענים מ־CDN חיצוני.

המשמעות היא שהאבטחה של המוצר שלכם תלויה גם בגורמים שאינם בשליטתכם הישירה. אירועי אבטחה מהשנים האחרונות הוכיחו שגם ספרייה שנראית “תמימה”, כמו רכיב UI או אנימציה, יכולה להפוך לווקטור תקיפה שמגיע ישירות למשתמשי הקצה.

ללא בקרות, אימות גרסאות וניהול סיכונים של רכיבי צד שלישי, כל אפליקציה עלולה להפוך לנפגעת של תקיפה שאינה קשורה כלל לקוד שנכתב בארגון.

A06 – Insecure Design

למה בעיות אבטחה מתחילות הרבה לפני שלב הפיתוח

OWASP מדגיש ב־2025 נקודה קריטית: בעיות אבטחה רבות אינן באגים, אלא תוצאה של תכנון שגוי. החלטות שמתקבלות בשלבי האפיון והארכיטקטורה, כמו הנחות אמון במשתמשים, זרימות עסקיות ללא בקרות, או חוסר אימות מצב המשתמש, יוצרות פערי אבטחה שקשה מאוד לסגור בשלבים מאוחרים יותר.

בדיקות חדירה יכולות לחשוף את הבעיה, אך הן אינן יכולות “לתקן” תכנון לקוי. אבטחה חייבת להיות חלק אינטגרלי מתהליך החשיבה כבר בשלב הראשוני של בניית המערכת.

באחד ממבדקי החדירה שביצענו זיהינו כי מנגנון האותנטיקציה בנוי משני שלבים נפרדים, בדיקת תעודת זהות והשוואתה לנתונים במערכת, ואם קיימת – בדיקת טלפון נייד המוצמד לת"ז. הפרדת השלבים הללו היא זו שאפשרה לנו לבצע מתקפת Brute-Force המנחשת את כל תעודות הזהות האפשריות עד לקבלת תעודה קיימת במערכת ולאחר מכן מתקפת Brute-Force נוספת על מספר הטלפון המשויך, או אפילו – חיפוש במאגרים חשופים הצמדה בין ת"ז שנמצאה לטלפון המשתמש. כך כל גורם זדוני חיצוני יכל לבצע אנומרציה לפרטים אישיים של משתמשים (ת"ז וטלפון).

מוסיפים ל"מתכון" מתקפת Brute-Force לקוד ה־OTP שנשלח לנייד – וקיבלנו מעקף במלואו של תהליך ההזדהות למערכת.

מה זה אומר עבור ארגונים וצוותי פיתוח

שינוי תפיסה, לא רק שינוי טכנולוגי

OWASP Top 10 2025 מעביר מסר חד וברור: אבטחת אפליקציות אינה אחריות של רכיב אחד או צוות אחד. היא דורשת שילוב של תכנון מאובטח, פיתוח מודע, בדיקות ייעודיות וניהול סיכונים מתמשך. כלים אוטומטיים חשובים, אך אינם תחליף להבנה אנושית של האפליקציה והאיומים סביבה.

לסיכום

OWASP Top 10 2025 הוא מראה למציאות החדשה

הרשימה המעודכנת אינה רק אוסף של קטגוריות, אלא שיקוף של האופן שבו אפליקציות נבנות ופועלות כיום. האיומים המרכזיים אינם מסתתרים עוד רק בשורות קוד, אלא בתהליכים, בהחלטות ובתלות חיצונית. ארגונים שמבינים זאת ומתאימים את תהליכי הפיתוח, הבקרה והבדיקות שלהם – יצליחו לצמצם סיכונים ולהישאר צעד אחד לפני התוקפים.

המגמות שמציג OWASP Top 10 2025 מבהירות דבר אחד:

אבטחת אפליקציות אינה מסתכמת עוד בסריקות אוטומטיות או בבדיקת קוד נקודתית.

חולשות כמו Broken Access Control, Insecure Design ו־Software Supply Chain Failures דורשות הבנה עמוקה של הלוגיקה העסקית, תהליכי הפיתוח והאופן שבו האפליקציה באמת פועלת.

האם אתם באמת יודעים אילו הרשאות קיימות בכל Endpoint?

אילו ספריות צד שלישי נטענות אצל המשתמשים שלכם?

ואילו הנחות תכנוניות עלולות להפוך לפרצת אבטחה?

מבדק חדירה אפליקטיבי מקיף, המותאם ל־OWASP Top 10 2025, מאפשר לענות על השאלות האלו לפני שתוקף יעשה זאת במקומכם.

מעוניינים לבצע מבדקי חדירה תשתיתיים ואפליקטיביים? פנו למומחי איי פי וי סקיוריטי!

להתייעצות מקצועית ניתן לפנות אלינו לאימייל info@ipvsecurity.com או במספר הטלפון

077-4447130. IPV Security מתמחה זה 20 שנה באבטחת מידע, סייבר, סקרי סיכונים

ותקנים ורגולציות הנוגעים לביטחון מידע ועוד.