טעות אחת בהגדרת תבנית ב־ADCS יכולה להפוך משתמש רגיל למנהל דומיין. מבדק פנימי חשף איך חולשת ESC3 מאפשרת התחזות שקטה והשתלטות מלאה.

כרטיס כניסה סמוי: איך מיסקונפיגורציה פשוטה מאפשרת התחזות שקטה

כיצד תבנית עם הגדרה לקויה ב־ADCS עלולה לגרום להשתלטות מלאה על הדומיין

במהלך מבדק חדירה פנימי מקיף שביצענו עבור אחד מלקוחותינו, איתרו מומחי הסייבר שלנו פגיעות תצורה בשירות ניהול התעודות (ADCS) מסוג ESC3. בעקבות טעות בהגדרה ופתיחת גישה לתבנית (Template) עם יכולות מיוחדות ללא מגבלות מתאימות, אפשר היה להפיק תעודת הזדהות לגיטימית המאפשרת להתחזות למשתמשים אחרים, גם בלי לדעת את הסיסמאות שלהם. שרשרת הפעולות שביצענו על בסיס פרצה זו אפשרה לנו להסלים הרשאות להרשאות הגבוהות ביותר בדומיין ולזוז בכל רחבי הרשת של הארגון.

הבנת הפגיעות: מהי ESC3 וכיצד היא נוצלה

ניצול Misconfiguration להפיכת משתמש רגיל ל־Domain Admin

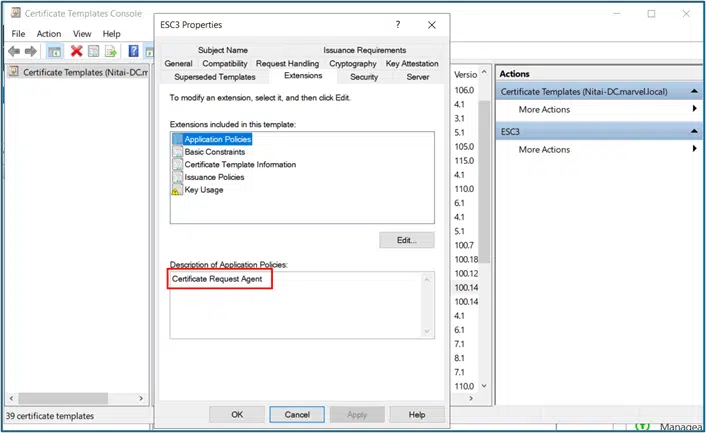

פגיעות ESC3 היא חולשה מוכרת בשירות Active Directory Certificate Services (ADCS), הנובעת מהגדרת תצורה שגויה (Misconfiguration) בתבניות (Templates) של התעודות. הפגיעות מתאפשרת כאשר לתבנית מוגדרת היכולת Certificate Enrollment Agent. הגדרה זו מעניקה לתעודה שתונפק באמצעות התבנית את היכולת לבקש ולהנפיק תעודה נוספת בשם של משתמש אחר. תוקף המחזיק בחשבון משתמש רגיל יכול לנצל את התבנית הפגיעה כדי להשיג את יכולת ה־Enrollment Agent. כך הוא יכול להשתמש בתעודה זו כדי להנפיק תעודה נוספת בשם של משתמש בעל הרשאות גבוהות, כגון Domain Admin ולפיכך לקבל גישה אדמיניסטרטיבית מלאה ברשת הארגונית.

כך נראית הגדרה זו בטמפלייט בשירות ה־ADCS:

במבדק שנערך, הבודק הצליח להשתמש בתבניות לא מאובטחות שהוגדרו בשירות ה־ADCS הארגוני של הלקוח כדי להנפיק תעודה בשמו של חשבון בעל הרשאות גבוהות בארגון. לאחר מכן, ניצל את התעודה כדי לבקש כרטיס TGT של אותו משתמש, ובסופו של דבר, להזדהות באמצעותו מול ה־DC.

CSync והשתלטות מלאה על סביבת הדומיין

מהרשאות בסיסיות – לגישה לקובץ הסיסמאות של כל משתמשי הארגון

באמצעות ההרשאות שקיבל עם התעודה המזויפת, הצליח הבודק להריץ DCSync – פעולה לגיטימית שמבוצעת בין DCים לצורך סנכרון.

כך ניתן היה לשלוף את קובץ ה־NTDS.DIT המכיל את כל הסיסמאות של משתמשי הדומיין (בגרסתם המגובבת).

המלצות מאת מומחי הסייבר של IPV Security

צעדים מיידיים להגנה מפני פגיעות ESC3 וטעויות קונפיגורציה

- ביטול היכולת Certificate Enrollment Agent בכלל התבניות – יש לוודא שהתבניות אינן מאפשרות לבקש תעודה בשם של משתמש אחר באמצעות ההגדרה Certificate Enrollment Agent.

- הגבלת שימוש בתבניות מסוכנות – לאפשר רישום לתבניות רק למשתמשים שבאמת צריכים זאת, ולא פשוט Domain Users.

- בדיקה תקופתית של התבניות המופעלות – סקירה ואכיפה של הרשאות התבניות המוגדרות בשירות ה־CA והאם עדיין בשימוש בארגון. ניתן להשתמש בכלים Certipy/Certify.

לסיכום,

ESC3 היא דוגמה מושלמת לכך שכשל תצורתי בודד יכול להוביל לפגיעה הרסנית בכל רשת הארגון.

בדומה ל־ESC8 ו־ESC1, שתוארו במאמרים הקודמים, ESC3 היא פרצה מסוכנת שממחישה כיצד תוקף עם גישה מינימלית יכול להפוך למנהל מערכת בארגון, בלי להפעיל תוכנות זדוניות או לנצל קוד, אלא רק באמצעות מניפולציה של תעודות דיגיטליות.

הטמעת בקרות, סקירת הטמפלטים והקשחת המערכת יכולים למנוע את ההסלמה לרמות הרשאה גבוהות.

מעוניינים לבצע מבדקי חדירה תשתיתיים ואפליקטיביים? פנו למומחי איי פי וי סקיוריטי!

להתייעצות מקצועית ניתן לפנות אלינו לאימייל info@ipvsecurity.com או במספר הטלפון

077-4447130. IPV Security מתמחה זה 20 שנה באבטחת מידע, סייבר, סקרי סיכונים

ותקנים ורגולציות הנוגעים לביטחון מידע ועוד.