יצד כשל תצורתי אחד יכול לאפשר למשתמש פשוט להפוך ל־Domain Admin ולהשתלט על מערכות המידע בארגון? צעדים מיידיים שחשוב לנקוט למניעת השתלטות כזו.

פגיעות ESC1: כיצד כשל בתצורה עלול לאפשר השתלטות מלאה על מערכות המידע בארגון

פגיעות הנובעת מהגדרה שגויה ב־Active Directory Certificate Services הובילה להשתלטות מלאה על הדומיין

במהלך מבדק חדירה פנימי נרחב שביצענו עבור אחד מלקוחותינו, הצליחו מומחי הסייבר שלנו לגלות ולנצל חולשה קריטית בשירות ניהול התעודות של הארגון (ADCS). הפגיעות שהתגלתה – ESC1 – מדגימה כיצד הגדרה שגויה אחת עלולה לאפשר לתוקף להסלים את הרשאותיו ממשתמש פשוט למנהל מערכת מלא על כלל נכסי הרשת, ובמקרה זה אף להתחבר לשרתי ה־DMZ הארגוניים עם הרשאות אדמין, שרתים שהוגדרו כמטרה הסופית למבדק.

הבנת הפגיעות: מהי ESC1 וכיצד היא נוצלה

כאשר תעודות מונפקות ללא בקרה – כל משתמש יכול להפוך ל־Domain Admin

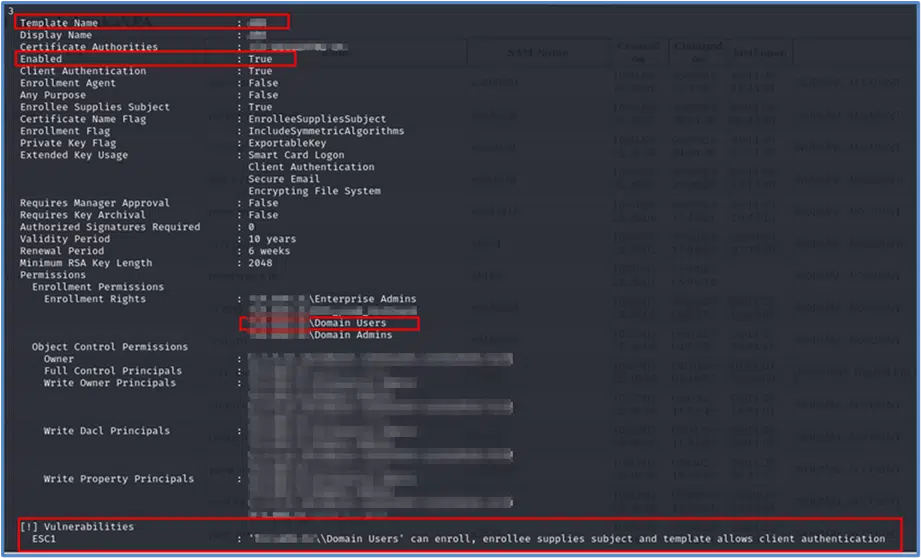

ESC1 היא פגיעות מוכרת בשירות ADCS, הנובעת ממיסקונפיגורציה נפוצה בטמפלייטים של התעודות. הפגיעות מתאפשרת כאשר הטמפלייטים מוגדרים כך שכל משתמש דומייני יכול להנפיק תעודה עבור משתמש אחר. תוקף שמחזיק במשתמש עם הרשאות בסיסיות יכול לבקש תעודה עבור משתמש בעל הרשאות גבוהות – Domain Admin, וכך להשיג גישה אדמיניסטרטיבית.

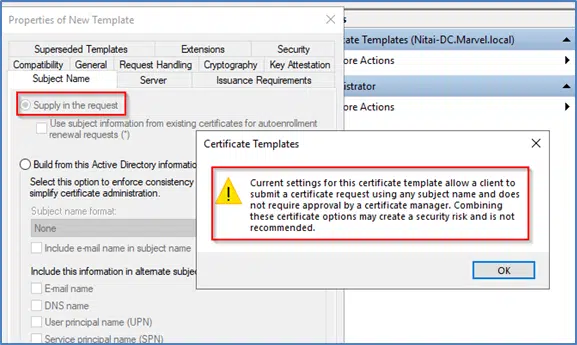

כך נראית הגדרה זו בטמפלייט בשירות ה־ADCS:

במבדק שנערך, הבודק הצליח להשתמש בטמפלייטים לא מאובטחים שהוגדרו בשירות ה־ADCS הארגוני של הלקוח כדי להנפיק תעודה בשמו של חשבון בעל הרשאות גבוהות בארגון. לאחר מכן, ניצל את התעודה כדי לחלץ את ה־NTLM Hash של אותו משתמש – ובסופו של דבר, להזדהות באמצעותו מול ה־DC.

להלן דוגמה לאחת מתוצאות הסריקה שבוצעה במהלך המבדק לשירות ה־ADCS הארגוני באמצעות הכלי Certipy:

DCSync והשתלטות מלאה על סביבת הדומיין

מהרשאות בסיסיות – לגישה לקובץ הסיסמאות של כל משתמשי הארגון

עם ההרשאות שקיבל באמצעות התעודה המזויפת, הצליח הבודק להריץ DCSync – פעולה לגיטימית שמבוצעת בין DCים לצורך סנכרון. כך הוא הצליח לשלוף את קובץ ה־NTDS.DIT המכיל את כל הסיסמאות של משתמשי הדומיין (בגרסתם המגובבת).

תנועה רוחבית והשתלטות על שרתי DMZ

שימוש חוזר בסיסמת אדמין מקומי – טעות אבטחה נפוצה ומסוכנת

בהמשך הבדיקה, ביצע הבודק Dump לקובץ ה־SAM המקומי באחת התחנות, והוא גילה שהסיסמה של משתמש האדמין המקומי חוזרת על עצמה בכמה שרתים ותחנות – כולל שרתי ה־DMZ שהוגדרו כמטרה הסופית של המבדק. באמצעות סיסמה זו הצליח הבודק להתחבר לשרתים ב־RDP ולגשת אליהם ולמידע הרגיש שבתוכם בהרשאות אדמיניסטרטיביות.

המלצות מאת מומחי הסייבר של IPV Security

צעדים מיידיים להגנה מפני פגיעות ESC1 וטעויות קונפיגורציה

- ביטול הרשאה להנפקת תעודה בשם משתמש אחר – יש לוודא שהטמפלייטים אינם מאפשרים impersonation באמצעות ההגדרה Supply in Request.

- הגבלת שימוש בטמפלייטים מסוכנים – לאפשר רישום לטמפלייטים למשתמשים שזקוקים לכך בלבד, ולא לכל ה־Domain Users.

- בדיקה תקופתית של הטמפלייטים המופעלים – סקירה ואכיפה של הרשאות הטמפלייטים המוגדרים בשירות ה־CA והאם הם עדיין בשימוש בארגון. אפשר להשתמש בכלים Certipy/Certify.

- מניעת שימוש בסיסמאות חוזרות – ודאו כי סיסמאות אדמין מקומי משתנות בין תחנות. פתרונות כמו Microsoft LAPS יכולים לסייע בכך.

לסיכום,

ESC1 היא דוגמה מושלמת לכך שכשל תצורתי בודד יכול להוביל לפגיעה הרסנית בכל רשת הארגון.

בדומה ל־ESC8, שתוארה במאמר הקודם, ESC1 היא פרצה מסוכנת שממחישה כיצד תוקף עם גישה מינימלית יכול להפוך למנהל מערכת בארגון, בלי להפעיל תוכנות זדוניות או לנצל קוד – אלא רק באמצעות מניפולציה של תעודות דיגיטליות.

הטמעת בקרות, סקירת הטמפלייטים והקשחת המערכת יכולים למנוע את ההסלמה לרמות הרשאה גבוהות.

האם שירות ADCS שלכם מוגדר בצורה מאובטחת?

הזמינו מבדק חדירה פנימי מקיף הכולל סקירה מלאה של תשתית ADCS ובדיקת כלל תבניות ההנפקה. גלו את החולשות לפני שהתוקפים עושים זאת.

במהלך מבדק החדירה הפנימי הבא ברשת הארגונית – ודאו שבדיקות ADCS, ובייחוד ESC1 ו־ESC8, כלולות בו. אנחנו מציעים מבדק פנימי מקיף שכולל גם בדיקה של ADCS לקבלת תמונת מצב אמיתית, מעמיקה ומובנת.

מעוניינים לבצע מבדקי חדירה תשתיתיים ואפליקטיביים? פנו למומחי איי פי וי סקיוריטי!

להתייעצות מקצועית ניתן לפנות אלינו לאימייל info@ipvsecurity.com או במספר הטלפון

077-4447130. IPV Security מתמחה זה 20 שנה באבטחת מידע, סייבר, סקרי סיכונים

ותקנים ורגולציות הנוגעים לביטחון מידע ועוד.